지금까지 , Windows 사용자만 맬웨어 및 기타 감염의 대상이 되었습니다. 하지만 이제 해커들도 Mac OS에 관심을 보이고 있으며, '매크로'를 개발했습니다. ' Mac 시스템용 맬웨어. 예, 당신은 우리를 들었습니다. 최근 맬웨어 발견에 따르면 매크로는 겉보기에 안전한 Mac OS와 함께 Windows의 Word 및 Excel 파일을 감염시켰고 피해자를 놀라게 했습니다.

MS office 2004는 Mac OS에서도 지원되었습니다, 그러나 이러한 맬웨어는 항상 Windows에 더 집중했습니다. 그러나 현실은 맬웨어가 Mac OS용으로도 개발되고 있으며 매크로는 그 예 중 하나일 뿐이라는 것입니다. Microsoft는 2008년에 Mac용 Office 제품군을 출시했는데 매크로 기능이 없어 많은 사용자를 실망시켰습니다. 그러나 이러한 변경으로 인해 Mac 장치는 매크로 맬웨어에 면역이 되었습니다. 결과적으로 대부분의 사용자는 보안을 위해 Windows 컴퓨터보다 Mac을 선호했습니다.

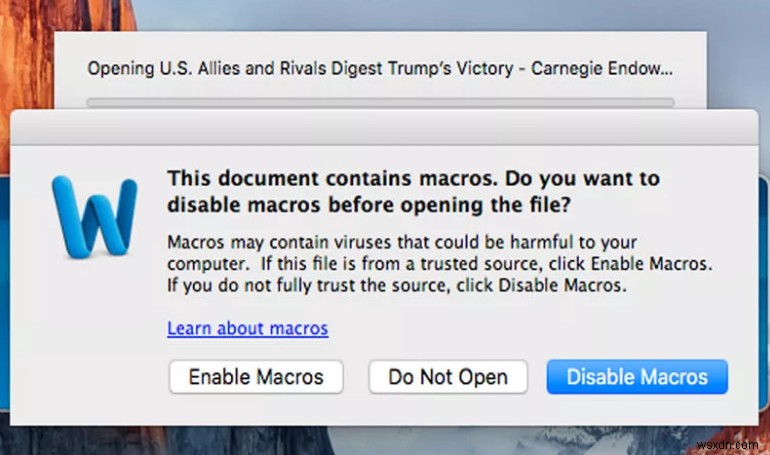

그럼에도 불구하고 Marco 맬웨어는 2017년 2월에 Mac OS를 공격했습니다. 시만텍의 수석 보안 연구원인 Snorre Fagerland는 이 사건에 대해 트윗을 올렸고 나중에 연구 책임자인 Patrick Wardle이 이를 확인했습니다. 시넥에서. 악성코드는 워드 파일로 위장했다. "우리를. 동맹국과 라이벌은 트럼프의 승리를 소화합니다 – 국제 평화를 위한 카네기 기금.” Macro 맬웨어의 목적은 아직 알려지지 않았습니다. 그러나 연구가 시스템에 영향을 미치면 발생하는 손상을 식별하기 위해 여전히 노력하고 있습니다.

새로운 MS Word에서 매크로는 자동으로 실행되고 스스로 업데이트됩니다. 이는 사용자를 속여 활성화하고 악의적인 VBA(Visual Basic for Applications) 코드를 실행하는 맬웨어의 관문이 됩니다. 자동 열기 기능은 화면에서 자동으로 활성화됩니다. 매크로가 포함된 Word 파일을 열 때마다 장치에서 권한을 요청합니다. 악성코드 확산을 막는 유일한 방법은 '권한 거부'입니다. 그러나 실수로 시스템에서 '실행'하면 내장된 매크로가 기능을 실행합니다. 개인 및 금융 정보, 인터넷 사용 기록이 손상되거나 다른 맬웨어를 다운로드하게 될 수 있습니다. 다양한 소스에 따르면 공격은 합법적인 애플리케이션도 포함하는 오픈 소스 프레임워크인 Metasploit을 기반으로 합니다.

이번에는 Mac 맬웨어가 더 친숙합니다.

대부분 바이러스 및 맬웨어는 신뢰할 수 없는 소스를 통해 컴퓨터를 공격합니다. 현명한 결정은 내장된 소프트웨어 업데이터를 사용하여 최신 업데이트를 확인하고 플러그인 웹사이트를 직접 방문하여 다운로드하는 것입니다.

Windows 사용자는 이미 매크로 맬웨어를 처리했기 때문에 Mac을 더 쉽게 보호할 수 있습니다. 이에 대한 가장 좋은 방법은 자동 업데이트를 피하고 매크로를 비활성화하는 것입니다. Windows 시스템은 일반적으로 기업에서 설계하므로 비활성화 옵션이 기본값으로 선택됩니다. 가짜 업데이트를 무시하고 신뢰할 수 없는 웹사이트에서 어떤 것도 다운로드하지 마십시오. Mac 사용자는 이러한 공격이 아직 생소하고 해커가 그 어느 때보다 집요하기 때문에 더 경계해야 합니다.