맬웨어는 다양한 형태와 강도로 나타납니다. 여기서는 가장 위험한 맬웨어 중 하나인 파일리스 맬웨어에 대해 논의할 것입니다.

관련된 파일이 없는데 어떻게 이 악성코드가 퍼질 수 있는지 이름 자체가 많은 궁금증을 불러일으킵니다. 보다 구체적으로 예를 들어 파일을 다운로드하지 않은 상태에서 Fileless Malware가 어떻게 내 PC를 정복할 수 있는지 생각할 수 있습니다.

참고: 맬웨어:요청하지 않은 전쟁

공격자의 두뇌에 약간의 정보를 입력하는 것은 어떻습니까? 공격자는 Fileless Malware를 사용할 가능성이 있습니다 –

- 일반적인 상황에서는 바이러스 백신에 의해 감지되지 않기 때문입니다. 왜요? 이에 대해서는 이 게시물의 뒷부분에서 논의하겠습니다.

- 파일이나 디지털 서명이 없습니다. 감지합니다.

- 공격자는 대부분 Windows에 있는 적법한 도구를 사용합니다. 어떤 면에서 공격자는 Windows를 자신에게 불리하게 만들 것입니다.

이제 더 자세히 알아볼까요?

파일리스 멀웨어란 무엇입니까?

Fileless Malware는 이름에서 알 수 있듯이 악성 프로그램을 퍼뜨리기 위해 파일에 의존하지 않는 악성 프로그램입니다. 즉, 파괴를 일으키기 위해 바이러스로 파일을 감염시킬 필요가 없습니다. 그렇다면 어떻게 컴퓨터를 악용합니까? 일반적으로 사용되는 응용 프로그램과 내장 도구를 악용하여 공격을 수행합니다. 합법적인 프로그램을 사용하여 PC를 감염시킵니다. 어떤 면에서는 Windows PC를 자신에게 불리하게 만듭니다. Fileless Malware가 기존 공격과 다른 점은 공격자가 감염된 PC에 코드를 설치하지 않기 때문에 탐지하기 어렵다는 것입니다.

파일리스 멀웨어는 어떻게 작동합니까?

Fileless Malware는 LOC 또는 저관측 특성 공격에 속합니다. 이러한 공격은 대부분의 보안 솔루션에서 탐지를 피하는 은밀한 공격입니다. Fileless Malware는 컴퓨터의 Random Access Memory에서 작동하며 컴퓨터의 하드 드라이브를 건드리지 않습니다. 대신 공격자는 컴퓨터에 이미 존재하는 취약한 소프트웨어를 사용하여 공격을 제어하고 실행합니다.

공격자가 컴퓨터에 액세스할 수 있게 되면 공격자는 WMI(Windows Management Instrumentation) 또는 Windows PowerShell을 악용하여 악의적인 활동을 수행할 수 있습니다.

어느 시점에서 이것이 도대체 어떻게 내 보안 솔루션을 통과할 수 있는지 궁금할 것입니다. 많은 보안 기술이 이러한 유틸리티를 신뢰하기 때문에 악의적인 활동이 감지되지 않은 상태로 유지될 수 있습니다. 또한 Fileless Malware는 하드 드라이브에 직접 기록된 내용을 남기지 않기 때문에 보안 소프트웨어가 스캔할 수 있는 파일이 저장되지 않습니다. 추가로, Fileless Malware는 바이러스 백신이 일반적으로 식별하는 흔적이나 서명을 남기지 않습니다.

파일리스 멀웨어의 다른 단계는 무엇입니까?

1단계:

공격자가 취약점을 악용합니다 웹 스크립팅을 사용하여 원격 액세스 권한을 얻습니다.

2단계:

공격자가 액세스 권한을 얻으면 손상된 환경의 자격 증명을 얻으려고 추가로 시도합니다. 해당 환경의 다른 시스템으로 이동합니다.

3단계:

공격자는 이제 레지스트리를 수정하여 백도어를 생성합니다.

4단계:

공격자는 필요한 데이터를 수집하여 한 위치에 복사합니다. 그런 다음 공격자는 쉽게 사용할 수 있는 도구를 사용하고 쉽게 사용할 수 있는 시스템 도구를 사용하여 데이터를 압축합니다. 그런 다음 공격자는 결국 FTP를 통해 데이터를 업로드하여 환경에서 데이터를 제거합니다.

파일리스 멀웨어 공격의 다양한 유형은 무엇입니까?

일부 파일리스 멀웨어 유형을 살펴보겠습니다 –

– 메모리 코드 삽입 –

이름에서 알 수 있듯이 공격자는 이 기술을 사용하여 합법적인 응용 프로그램의 메모리에 악성 코드를 숨깁니다. 맬웨어는 WIndows 활동에 중요한 프로세스가 실행되는 동안 자신을 주입하고 배포합니다. 합법적인 애플리케이션에 대해 말하자면, MWI 및 PowerShell과 같은 Windows 프로그램을 사용하기 때문에 실행되는 명령은 안전한 것으로 간주되므로 위험 신호를 트리거하지 않습니다.

– Windows 레지스트리 조작 –

과거에 Powelike와 Kovter는 피해자의 시스템을 클릭 봇으로 변환하고 클릭 연결 광고 및 웹사이트에 연결했습니다. 이러한 종류의 공격에서 피해자가 악성 링크나 파일을 클릭하면 악성코드는 정상적인 Windows 프로세스를 사용하여 파일 없는 코드를 레지스트리에 바로 작성하고 실행합니다.

– 스크립트 기반 기법-

이 기술이 완전히 생명이 없다고 말하는 것은 아니지만 한 가지 확실한 점은 감지하기 쉽지 않다는 것입니다. 두 가지 유명한 공격인 SamSam Ransomware와 Operation Cobalt Kitty의 도움으로 이를 설명하겠습니다. 전자는 세미 파일리스였습니다. 이 공격에서 페이로드는 런타임에 해독되었기 때문에 초기 스크립트 없이는 분석할 수 없습니다. 또한 제작자 측에 암호가 필요합니다. Cobalt Kitty 작전에 대해 말하자면, 악성 PowerShell을 사용하여 거의 6개월 동안 아시아 기업을 대상으로 한 파일리스 공격이었습니다. 더 구체적으로는 스피어 피싱 이메일은 40개 이상의 서버와 PC에 침투하는 데 사용되었습니다.

파일 맬웨어로부터 시스템을 어떻게 보호할 수 있습니까?

파일리스 멀웨어는 바이러스 백신 솔루션((약한 솔루션)을 무력화할 수 있지만 컴퓨터에 바이러스 백신 솔루션이 없어야 한다는 의미는 아닙니다. 대부분의 바이러스 백신 솔루션 , Microsoft의 Windows 보안을 포함하여 PowerShell(있는 경우)의 불규칙한 활동을 차단할 수 있습니다. 가능한 한 Fileless Malware를 멀리할 수 있도록 취해야 할 몇 가지 유의할 단계를 아래에 나열합니다.

- 무엇보다도 웹사이트에서 의심스러운 링크를 클릭하지 마십시오. 신뢰할 수 없는 웹사이트를 방문해서는 안 됩니다.

- 컴퓨터의 다양한 애플리케이션 업데이트 , 특히 Microsoft에서 제공하는 것입니다.

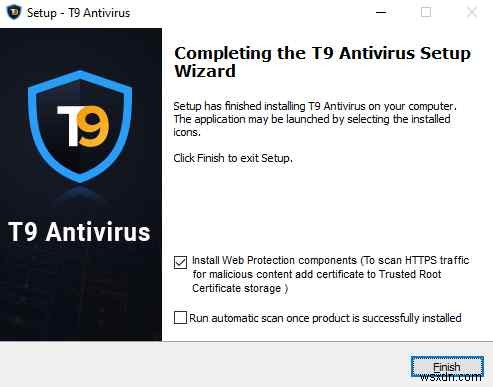

- 두 가지 바이러스 백신 보호 기능을 사용하는 것이 좋습니다. Microsoft Defender를 사용할 수 있습니다. Windows 운영 체제에서 바이러스 백신 보호의 기본 또는 두 번째 계층으로 T9 바이러스 백신을 선택할 수 있습니다.

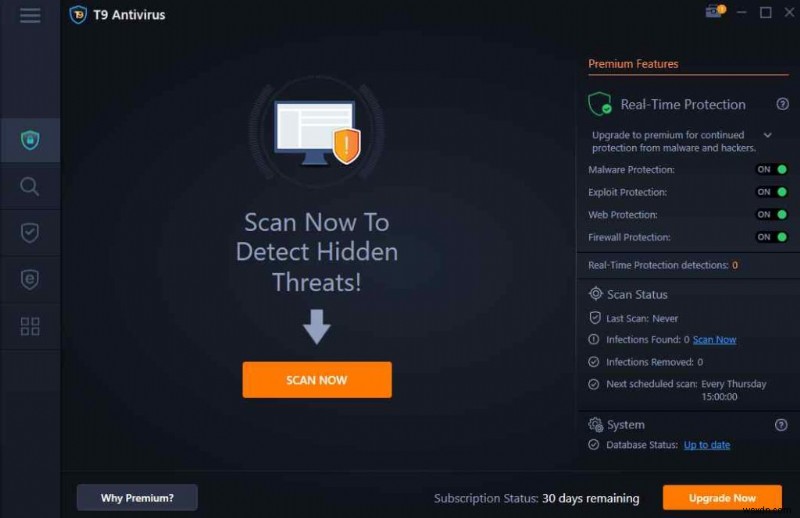

다음은 이 바이러스 백신 애플리케이션의 주목할만한 기능 중 일부입니다 –

- 다양한 악성 위협으로부터 실시간 보호

- PUP, 제로데이 위협, 트로이 목마 등으로부터 보호

- 새로운 취약점 제거.

- 위협을 제거하기 위한 여러 검사

- 원하는 시간에 스캔을 예약합니다.

- 알 수 없는 파일에 대한 익스플로잇 보호.

- 원하지 않는 시작 항목을 지울 수 있습니다.

- 바이러스 백신 유틸리티는 가볍습니다.

T9 바이러스 백신은 어떻게 작동하나요?

1. T9 바이러스 백신 다운로드 및 설치

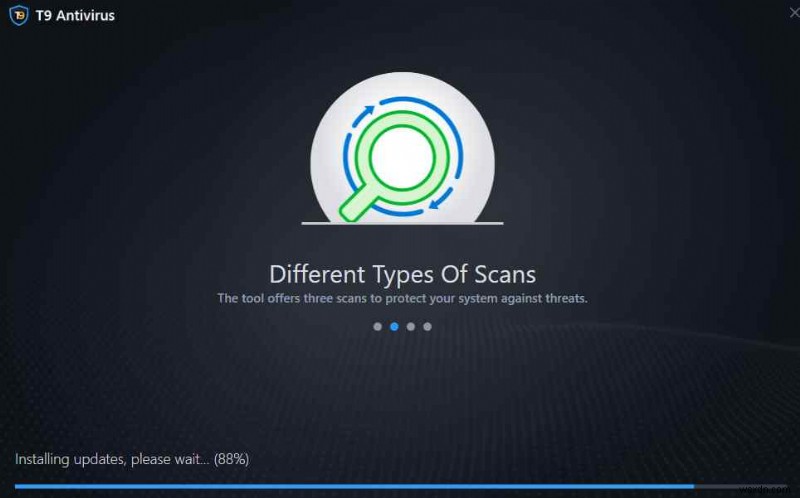

2. 바이러스 백신이 업데이트를 설치하도록 합니다.

3. 주황색 지금 스캔을 클릭합니다. 버튼을 누르세요.

4. T9 Antivirus는 이제 임박한 위협을 찾습니다.

마무리

맬웨어는 다양한 형태와 강도로 나타날 수 있으며 Fileless Malware에서 볼 수 있듯이 위협 행위자는 방어를 무력화하기 위해 지속적으로 판돈을 높이고 있습니다. 따라서 본격적인 기업이든 개인이든 누구든 경계를 늦추지 않는 것이 중요합니다. 읽은 내용이 마음에 들면 엄지손가락을 치켜세우고 친구 및 사랑하는 모든 사람과 공유하세요.

자주 묻는 질문

Q.1. 파일리스 멀웨어의 예는 무엇인가요?

Some of the notable examples of Fileless Malware include Code Red Worm (2001), SQL Slammer (2003), Operation Cobalt Kitty, Stuxnet (2010), UIWIX (2017), and Ramnit Banking Trojan.

Q.2. What are Fileless Viruses?

A Fileless Virus or Fileless Malware does not use traditional executable files to carry out the attack, instead, it turns your Windows computer against itself by exploiting the operating system and legitimate Windows applications.

Q.3. Are worms Fileless Malware?

The first-ever malware that was classified as Fileless Malware was Code Red Worm which went rampant in 2001. It attacked computers that ran Microsoft’s Internet Information Services (IIS). Another popular work that was memory-only malware was Duqu 2.0.

Q.4. Does Windows Defender detect Fileless Malware?

Microsoft has also upgraded Windows Defender in a way that it can detect irregular activities from a legitimate program like Windows PowerShell. Microsoft Defender comes with AntiMalware Scan Interface (AMSI, memory scanning, behavior monitoring, and boot sector protection. With the help of these, you can expect to thwart a Fileless Malware.