디지털 통신이 증가함에 따라 조직에 대한 사회 공학 공격의 위험이 증가하고 있지만 사이버 사기꾼에 대해서는 감소하고 있습니다.

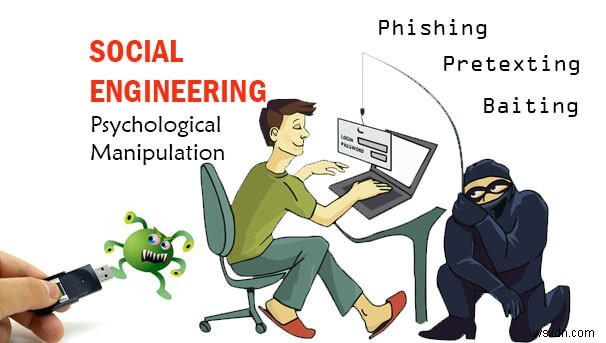

사회 공학은 인간의 심리를 이용하여 조직 네트워크, 시스템 또는 데이터에 대한 액세스 권한을 얻는 기술입니다. 사이버 범죄자는 해킹 기술을 사용하여 정보에 액세스하는 대신 사회 공학 기술을 사용하여 사용자를 속여 기밀 정보를 공개하도록 합니다.

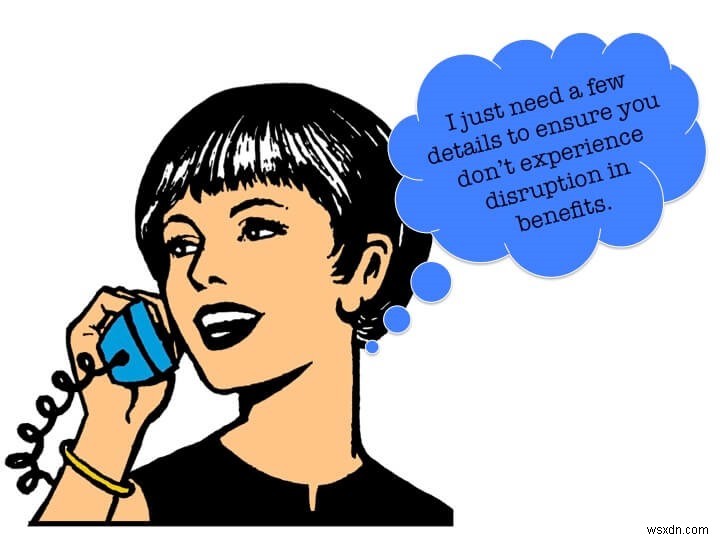

사회 공학자는 IT 지원 담당자로 가장하여 직원에게 전화를 걸어 비밀번호와 기타 기밀 정보를 누설하도록 속일 수 있습니다.

보안과 관련하여 모든 종소리와 휘파람을 가지고 있다고 생각한다면 착각입니다. 날마다 해커가 직원과 개인을 속여 귀중한 회사 정보를 제공하도록 영리한 방법을 고안하기 때문에 교활한 사회 공학자는 쉽게 길을 헤맬 수 있습니다.

사회 공학에는 인간 요소가 포함됩니다. 따라서 어떤 조직도 안전하지 않습니다. 인간은 보안에 대한 가장 약한 고리입니다. 그리고 직원을 다루는 조직의 경우 예방이 까다로울 수 있습니다.

이 기사에서는 해커가 사회 공학 공격을 수행하기 위해 채택한 기술, 사회 공학 공격 유형 등과 같은 사회 공학에 대한 중요한 사항을 설명합니다.

10월은 국가 사이버 보안 인식의 달입니다. 우리는 Windows용 Advanced System Protector, Mac용 Systweak Anti-Malware, Android용 Systweak Anti-Malware와 같은 보안 도구를 다루는 회사로서 회사, 직원, 최종 사용자를 교육하는 데 앞장서고 있습니다. 사회 공학적 시도를 식별하고 이러한 공격이 성공하지 못하도록 방지하는 방법에 대해 설명합니다.

뿐만 아니라 유명한 사회 공학 공격, 형태의 사회 공학 공격 및 사회 공학 공격 유형을 방지하는 방법에 대해서도 알려드립니다.

답변을 얻으려면 자세히 읽어보십시오.

소셜 엔지니어링이란 무엇입니까?

인간의 행동을 이용하여 사기를 치는 기술은 사회 공학입니다. 널리 퍼진 믿음과는 달리 해킹은 소프트웨어 또는 운영 체제의 허점을 찾는 것과 관련이 있습니다. 사이버 사기꾼들이 인간의 행동과 습관에서 취약점을 찾아내는 것도 해킹의 일종입니다. 무엇보다 조직의 보안에 큰 피해를 줄 수 있기 때문입니다.

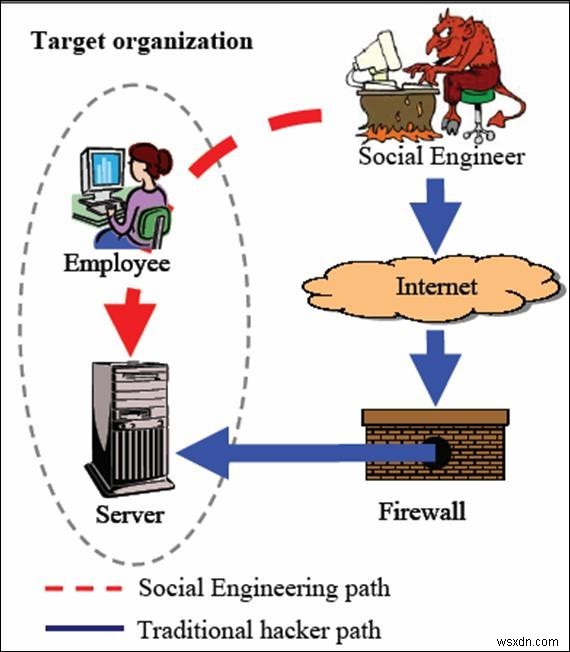

가장 일반적인 예는 그리스인들이 트로이 목마를 사용하여 트로이 성벽 안으로 들어가는 것입니다. 현대의 사이버 범죄자, 일명 소셜 엔지니어도 같은 길을 걷고 있습니다. 그들은 인적 오류를 이용하여 기술적 보안 조치를 우회합니다.

회사는 어떻게 위험에 처해 있습니까?

최종 사용자는 모든 조직의 가장 큰 보안 위협이며 사회 엔지니어는 이를 알고 있습니다. 따라서 그들은 Facebook, LinkedIn 등과 같은 소셜 네트워킹 사이트를 사용하여 조직, 직원, 운영 방식 등에 대한 광범위한 조사를 수행합니다.

사회 공학자들은 사람들이 소셜 사이트에서 정보를 공유하는 동안 조심하지 않는다는 것을 알고 있습니다. 이를 통해 최대한 많은 정보를 수집하여 피싱 메일을 작성하고, 상사인 척 전화를 걸고, 법 집행 기관이나 동료에게 손을 뻗을 수 있습니다. 암호 및 기타 민감한 정보.

소셜 엔지니어링은 어떻게 작동합니까?

사이버 공격의 가장 일반적인 수단 중 하나인 사회 공학은 사기꾼들이 보안 체인에서 가장 약한 링크를 표적으로 삼으면서 인기를 얻고 있습니다.

사용자는 일반적으로 전화 또는 온라인의 두 가지 방식으로 타겟팅됩니다.

전화 :사이버 범죄자는 신뢰를 얻기 위해 직원, 고위 경영진 또는 법 집행관으로 위장하고 이를 위해 특정 질문을 하기도 합니다. 피해자가 속임수에 넘어가면 상대방이 발신자를 믿기 때문에 로그인 자격 증명이나 암호를 묻습니다.

피싱 :사이버 공격자가 가장 많이 사용하는 사기 수법입니다. 이 방법에서 사용자는 안전하고 신뢰할 수 있는 사이트에 있다고 믿는 대로 정보를 공유합니다. 소셜 엔지니어링의 또 다른 방법은 온라인에서 악의적인 첨부 파일을 사용하는 것입니다.

사회 공학이 무엇인지, 사회 공학자가 어떻게 사용자를 속여 민감한 정보를 공개하는지 알았으니 이제 사회 공학 공격의 유형을 알아야 할 때입니다.

사회 공학 공격 유형

조직은 스피어 피싱, 보상, 유인, 피싱, 프리텍스팅 및 테일게이팅을 포함하는 일반적인 유형의 사회 공학 공격에 대해 인식하도록 직원을 교육해야 합니다.

확실히 회사는 사회 공학 공격을 처리하기 위해 방화벽, 이메일 필터 및 네트워크 모니터링 도구와 같은 방법을 채택할 수 있습니다. 그러나 이것은 인적 오류의 위험을 줄이지 않으므로 사회 공학 공격의 발생을 줄이기 위해 직원은 일반적인 유형의 사회 공학과 이를 처리하는 방법을 알아야 합니다.

다음은 사이버 범죄자들이 사용하는 일반적인 사회 공학 방법에 대한 분석입니다.

1. 스피어 피싱 – 주로 특정 조직이나 개인을 대상으로 하는 피싱 공격의 일종. 스피어 피싱 공격을 성공시키고 합법적인 것처럼 보이기 위해 공격자는 피해자의 소셜 미디어 계정 또는 기타 온라인 활동에서 수집한 정보를 사용합니다.

2. 대가성 – 공격자가 누군가에게 필요한 것을 대가로 기밀 정보를 요청할 때 대가성 공격이 발생합니다. 예를 들어, 피해자가 선물을 받기 위해 계정에 로그인하거나 개인 정보를 공유하도록 요청받는 경우 이는 대가성 공격이 될 수 있습니다. 사실이 되기에는 너무 좋은 소리가 들리면 옳지 않은 것이 있다는 것을 잊지 마십시오.

3. 미끼 – When individuals use an infected USB flash drive or CD kept by attacker baiting attack takes place. This means attackers keep an infected device at a place where it can easily be seen, and someone will pick and use it. As soon as such a device is attached to the device attacker can take control of the device as malware gets installed on the machine.

4. Phishing – When individuals fall for tricks that make them install a malware, share personal, financial, or corporate information phishing attack takes place. It is the most common and popular mode of performing social engineering attack. To make phishing attack a success fraudster send fake communication to the victim disguised as legitimate or claiming to be from a trusted source. Usually attackers take advantage of a natural calamity and send out mails as charity pleas after such tragedies, exploiting people’s goodwill and urging them to donate to a cause by recording personal or payment information.

5. Pretexting – When attacker creates fake situations to force victim into giving access to confidential information or protected systems. For instance, scammer pretending to be a part of organization trusted entity tricking him to divulge login credentials or granting information to secret data.

6. Tailgating – It is physical social engineering technique that take place when unauthorized person follows individuals into a secure location. The aim is to gain access and steal valuable information.

Social engineering is an ongoing and serious threat for organizations and employees those who fall for the cons. Therefore, the first step to stay secure to educate employees and make them aware about sophisticated social engineering methods adopted by social engineers; thereby, gaining access to confidential data.

How to Educate end user to fall victim/prevent Social Engineering Attacks?

The first step to stay secure is to create awareness between employees and make them familiar with tactics used by social engineers to steal data. Apart from this, following points are worth keeping a note of:

1. To create security awareness train employees repeatedly.

2. Guarantee to run a comprehensive security training program to keep employees updated and aware about latest phishing threats and how they take place.

3. Give training to both senior and low-level executives.

4. Ensure that no one shares any confidential data over phone or on email.

5. Review existing process from time to time.

6. An email for CEO or any official asking for financial information or business secret should raise a red flag and they should fall for such tricks.

7. Run mock test to see if employees understand enough about phishing and social engineering attacks.

8. Avoid sharing login credentials, passwords with anyone. If a legitimate person needs to access any information they will be able to do so without asking you to share information.

9. Make sure the URL is genuine and correct before you key in any details like username, passwords, or account details.

10. If you receive attachments from unknown sender never open or download them.

Still if you think, social engineering attacks are easy to detect and can easily be handle. Here we enlist popular social engineering attacks that may be an eye opener for you.

Popular Social Engineering Attacks

2016:Democratic National Convention Emails:attackers crafted spear phishing emails that appeared to be legitimate resulting in theft of 150,000 emails from twelve staffers of the Clinton campaign.

2016:United States Department of Justice: tricked by a hacker as he posed as a new employee who needed some help, resulting in giving him the access code that lead to data leak of 20,000 FBI and 9,000 DHS employees.

2015:Ubiquiti Networks BEC Attack: costed the company a loss of approximately $46.7 million dollars. It was a special type of spear phishing email attack in which attacker pretenses as a high official targeting employee with power to perform certain functions, like transferring money or accessing HR records. The email sent out asked the employee to make a wire transfer to certain account that was said to be partner account but in reality, it was under hacker control meaning organization has to bear financial losses because of the innocent employee failing for the trick.

2014:Sony Pictures Hack

2014:Yahoo Hack: 2014 Yahoo hack was significant, endangering up to 500 million users. The spearphishing attack targeting “semi-privileged” Yahoo employees.

2013:Associated Press Twitter

2013:Bit9 Certificate Theft

2013:Target Point of Sale

2013:United States Department of Labor Watering Hole

2011:RSA SecurID

결론

This read may be an element for some as they are reading about poor security decisions but the trust it no one is secure from social engineering attacks, and the savviest person fall victim to such attacks. Therefore, it is important to take online security seriously and keep a skeptic eye on every online request.