SMB 또는 서버 메시지 블록은 컴퓨터 네트워킹에서 널리 사용되는 용어입니다. Barry Feigenbaum은 원래 IBM에서 1980년대에 SMB를 설계했습니다. SMB의 주요 목적은 네트워크의 노드 간에 프린터, 파일 및 직렬 포트에 대한 공유 액세스를 제공하는 것입니다. 프로세스 간 통신을 위한 트랜잭션 프로토콜을 전달할 수 있습니다.

서버 메시지 블록의 사용에는 주로 Windows 컴퓨터가 포함됩니다. 서버 구성 요소와 클라이언트 구성 요소에 사용되는 Windows 서비스는 각각 LAN Manager Server와 LAN Manager Workstation입니다.

SMB 버전 1에 대해 자세히 알아보겠습니다.

SMB1의 역사

Server Message Block, SMB는 원래 IBM에서 설계했으며 1990년대 중반에 Microsoft에서 LAN Manager 제품으로 사용했습니다. SMB의 목표는 DOS INT 21h 로컬 파일 액세스를 네트워크 파일 시스템으로 바꾸는 것이었습니다. SMB 1.0은 공통 인터넷 파일 시스템으로 이름이 변경되었습니다. 비전문가의 언어로 우리는 이것이 네트워크를 통해 로컬 파일 시스템을 사용할 수 있게 된 네트워킹의 시작이라고 안전하게 말할 수 있습니다.

처음에 SMB 1.0의 구현에는 최종 사용자를 위한 작은 파일을 처리하기 위해 SMB를 방해하는 많은 문제가 있었습니다. 또한 프로토콜이 수다스러워서 거리에 따른 성능이 좋지 않았습니다. Microsoft는 버전을 변경하고 SMB 프로토콜을 LAN Manager 제품과 병합했습니다. 이 제품은 1990년경 3Com과 함께 OS/2용으로 개발하기 시작했습니다. 그 이후로 Windows for Workgroups 및 이후 버전의 Windows에서 프로토콜에 기능을 추가하기 시작했습니다. CIFS 1996에서 Microsoft는 Windows 95와 함께 제공되는 SMB 언어를 개발했습니다. 이에 몇 가지 기능이 추가되었습니다. 더 큰 파일 크기 지원, TCP/IP를 통한 직접 전송, 심볼릭 링크 및 하드 링크입니다.

어떻게 작동합니까?

SMB 프로토콜은 응용 프로그램 사용자가 프린터, 메일 슬롯 등을 포함하는 다른 리소스와 함께 원격 서버의 파일에 액세스할 수 있도록 하는 데 사용됩니다. 따라서 클라이언트 앱은 원격 서버의 파일에 액세스하고, 읽고, 만들고, 이동하고, 변경할 수 있습니다. 또한 SMB 클라이언트 요청을 수신하도록 설정된 모든 서버 프로그램에 연결할 수 있습니다.

SMB 프로토콜은 서버와 클라이언트 간에 여러 메시지를 보내 연결을 설정하므로 응답 요청 프로토콜이라고도 합니다. SMB 프로토콜은 레이어 7 또는 애플리케이션 레이어에서 작동하며 전송을 위해 포트 445에서 TCP/IP를 통해 사용할 수 있습니다. SMB 프로토콜의 초기 버전은 API(응용 프로그래밍 인터페이스) NetBIOS over TCP/IP를 사용합니다.

요즘 TCP/IP를 통해 직접 SMB를 지원하지 않는 장치와 통신하려면 전송 프로토콜을 통한 NetBIOS가 필요합니다.

SMB1은 어떻게 랜섬웨어 및 기타 공격을 유발합니까?

WannaCry Ransomware에 대해 잘 알고 계실 것입니다. 이로 인해 많은 기업이 속아 돈을 잃었습니다. 이러한 종류의 랜섬웨어 및 트로이 목마 맬웨어 변종은 조직의 네트워크를 통해 전파되는 Windows 서버 메시지 블록(SMB)의 취약성에 의존합니다.

일반적으로 공격자는 대상 시스템을 감염시키기 위해 피싱 이메일을 사용하지만 WannaCry는 달랐습니다. 공개된 SMB 포트를 표적으로 삼았으며 NSA 유출 EternalBlue 익스플로잇을 사용했습니다. 네트워크에 진입한 다음 DoublePulsar 익스플로잇을 사용한 것으로 추정됨 지속성을 확립하고 WannaCry 랜섬웨어 설치를 지원합니다.

효과적인 이유

더 높은 속도로 피해를 입히려면 웜과 같은 감염이 계속 확산되어 수익을 배가시키는 데 거의 노력이 필요하지 않습니다. SMB 취약점이 연결된 시스템을 통해 측면으로 확산되는 때입니다.

SMB 및 네트워크 분할과 같은 이러한 불필요한 프로토콜은 잠재적으로 시스템을 해커에게 노출시키므로 비활성화해야 합니다. 또한 모든 시스템을 최신 버전의 운영 체제로 업데이트하고 시간이 지남에 따라 보안 업데이트 패치를 적용하는 것이 좋습니다.

SMB 설정은 모든 시스템에서 활성화되지만 모든 시스템에서 반드시 필요한 것은 아닙니다. 따라서 사용하지 않을 경우 SMB1 및 기타 통신 프로토콜을 비활성화하는 것이 좋습니다.

Wannacry는 SMB 취약점을 악용하기 위해 두 가지 사이버 도구만 사용했습니다. 음, 이것은 SMB 취약점을 사용한 유일한 랜섬웨어 공격이 아닙니다. 곧 출시될 웜인 EternalRocks는 전 세계 시스템을 감염시키는 7가지 사이버 도구와 함께 올 것입니다.

EternalRocks는 EternalBlue, EternalChampion, Eternal Synergy 및 Eternal Romance와 같은 치명적인 서버 메시지 블록 도구를 활용합니다. 또한 SMB 정찰 도구라고도 하는 SMBTouch 및 ArchTouch는 영향을 받는 컴퓨터를 감시합니다.

두 가지 도구를 가진 웜이 세계에 엄청난 혼란을 야기했을 때 우리는 EternalRocks가 일으킬 수 있는 막대한 파괴를 상상조차 할 수 없습니다.

공격은 어떻게 발생했습니까?

현재 EternalBlue, EternalChampion 및 EternalRomance의 세 가지 익스플로잇이 공개되어 있으며 SMB 취약점을 이용할 수 있습니다. EternalBlue는 WannaCry &Emotet에서 사용되었습니다. Eternal Romance는 Bad Rabbit, NotPetya &TrickBot이 사용했습니다. EternalSynergy라는 익스플로잇이 하나 더 있습니다.

ShadowBrokers라는 해커 그룹이 이러한 익스플로잇을 모두 유출했습니다. 한 달 안에 Eternal Blue 익스플로잇이 사용되었고 WannaCry는 산불처럼 퍼졌습니다.

EternalRocks는 DoublePulsar를 감염된 시스템에 설치되는 맬웨어의 백도어로 사용합니다.

연구에 따르면 백도어는 여전히 보호되지 않으며 다른 해커는 이를 매체로 사용하여 맬웨어를 도입하고 시스템을 파괴할 수 있습니다.

이후 2017년에는 Bad Rabbit, Not Petya 등 다양한 대규모 악성코드 공격이 SMB 취약점을 악용해 조직의 네트워크에 진입했다. 피>

우리는 SMB 버전 1과 그 취약점에 대해 충분히 읽었습니다. SMB 1을 사용하지 않는 경우 SMB 1을 사용하지 않는 것이 좋습니다.

다음 부분에서는 Windows에서 SMB1을 감지, 활성화 또는 비활성화하는 방법에 대해 설명합니다. 그럼 계속 진행하겠습니다!

Windows에서 SMB1을 감지, 활성화/비활성화하는 방법

방법 1: PowerShell 방법을 사용하여 Windows 8.1 및 Windows 10에서 SMB v1 프로토콜 감지, 활성화/비활성화

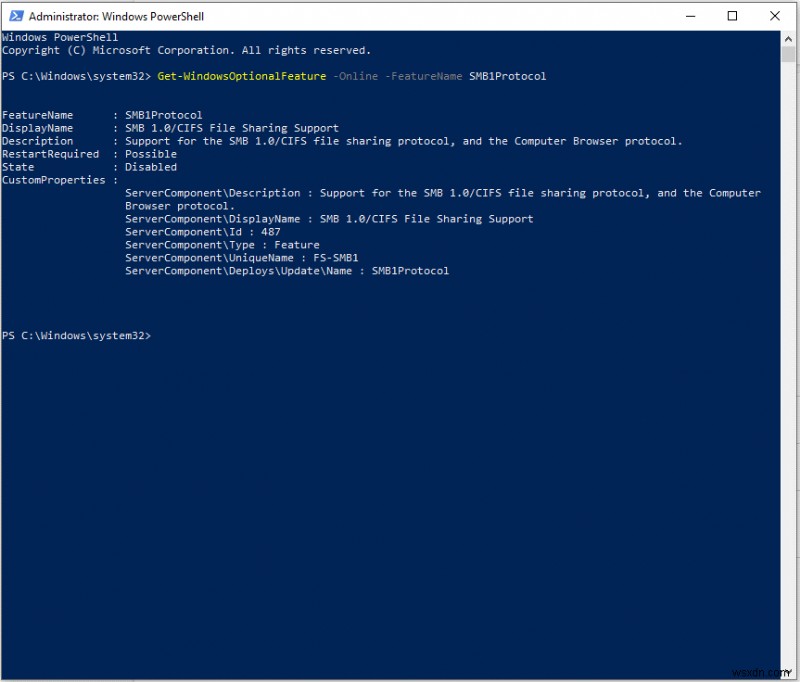

감지

시작 메뉴 위에 상황에 맞는 메뉴를 표시하려면 Windows와 X를 누르십시오.

목록에서 Windows PowerShell 관리자를 찾습니다.

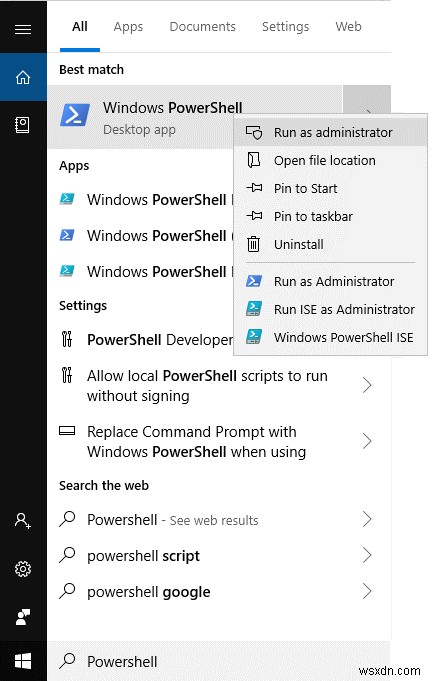

참고: 검색 상자에 PowerShell을 입력하여 PowerShell을 얻을 수 있습니다. Windows PowerShell 옵션을 선택하고 마우스 오른쪽 버튼을 클릭하여 관리자 권한으로 실행

PowerShell 창에서 Get-WindowsOptionalFeature –Online –FeatureName SMB1Protocol

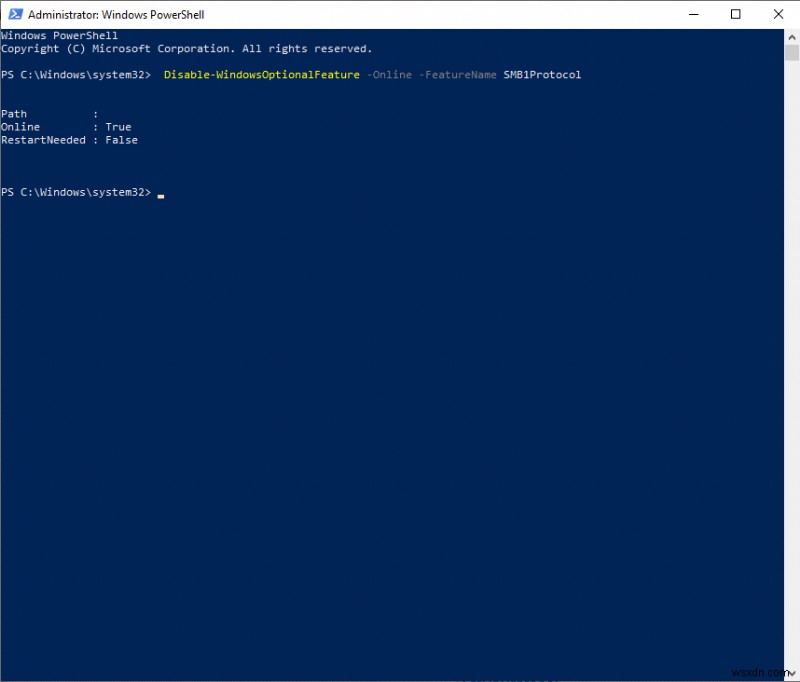

을 입력합니다.비활성화 방법

- Windows와 X를 눌러 시작 메뉴 위에 상황에 맞는 메뉴를 표시합니다.

- 목록에서 Windows PowerShell 관리자를 찾습니다.

참고: 검색 상자에 PowerShell을 입력하여 PowerShell을 얻을 수 있습니다. Windows PowerShell 옵션을 선택하고 마우스 오른쪽 버튼을 클릭하여 관리자 권한으로 실행

- PowerShell 창에서 Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol을 입력합니다.

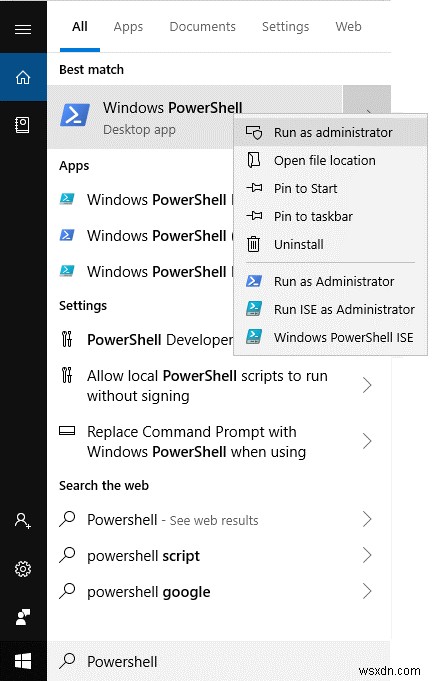

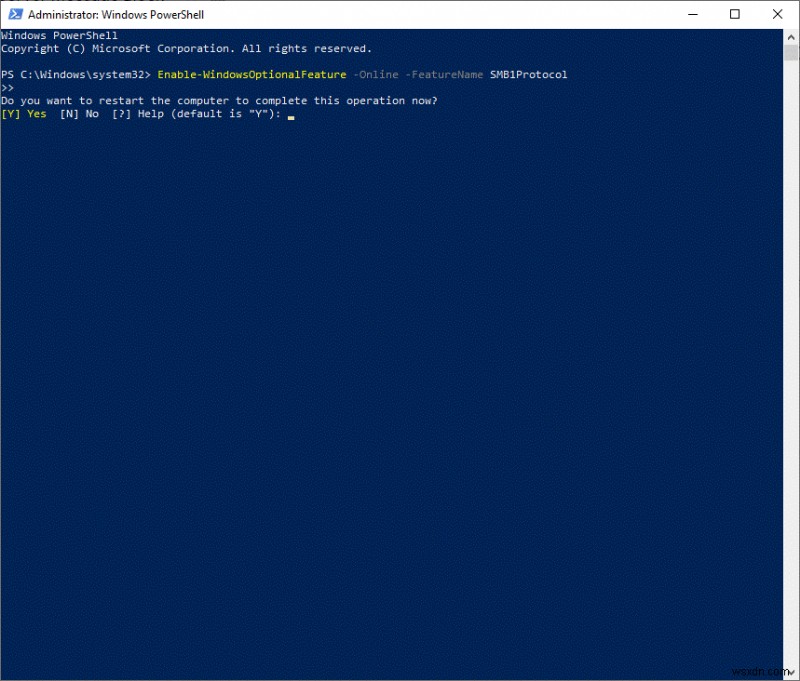

활성화하려면

- Windows와 X를 눌러 시작 메뉴 위에 상황에 맞는 메뉴를 표시합니다.

- 목록에서 Windows PowerShell 관리자를 찾습니다.

참고: 검색 상자에 PowerShell을 입력하여 PowerShell을 얻을 수 있습니다. Windows PowerShell 옵션을 선택하고 마우스 오른쪽 버튼을 클릭하여 관리자 권한으로 실행

- PowerShell 창에서 Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol을 입력합니다.

변경 사항을 적용하려면 Y를 입력하십시오.

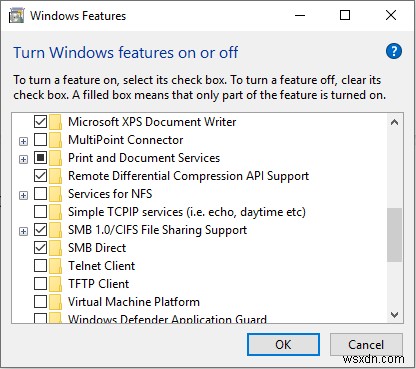

방법 2:SMB1을 비활성화/활성화하여 Windows 기능을 켜거나 끕니다

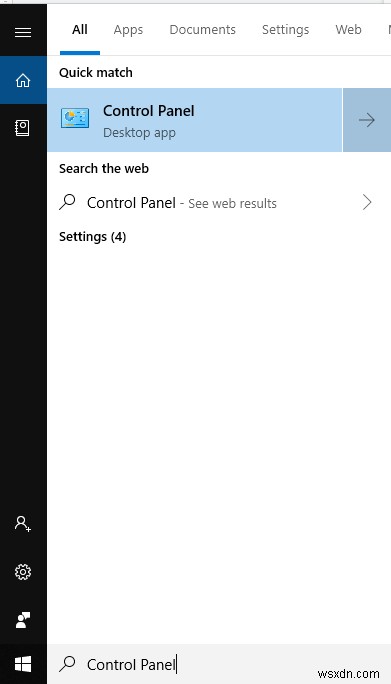

1단계: 시작 버튼으로 이동하여 제어판을 입력합니다. 제어판 데스크톱 앱을 받게 됩니다. 그것을 클릭하십시오.

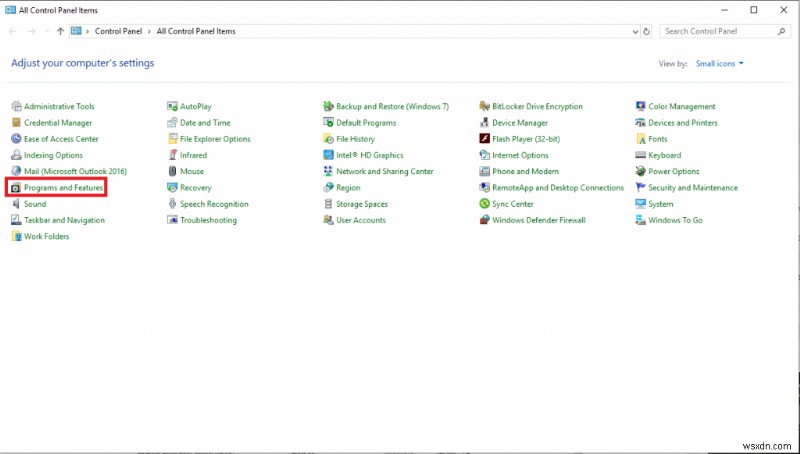

2단계 :이제 프로그램 및 기능을 찾습니다.

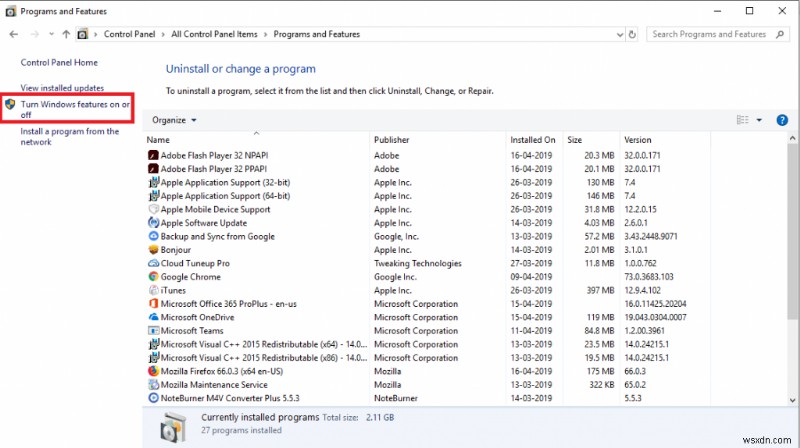

3단계: 시스템에 설치된 소프트웨어 목록이 있는 창이 나타나면 패널 왼쪽으로 이동하여 Windows 기능 켜기 또는 끄기를 클릭합니다.

3단계: SMB1을 영구적으로 비활성화하려면 SMB 1.0/CFs 파일 공유 지원 옆의 확인 표시를 제거해야 합니다. 활성화하려면 옆에 체크 표시를 하십시오.

방법 3:레지스트리 편집기를 사용하여 SMB 1 활성화/비활성화

레지스트리 편집기를 사용하여 SMB1을 활성화하거나 비활성화할 수도 있습니다. 계속 진행하기 전에 레지스트리 편집기를 백업하십시오.

참고: 백업하려면 다음 단계를 따르세요.

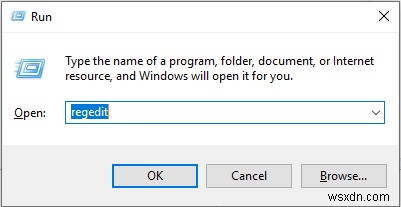

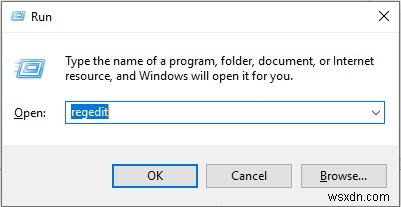

1단계: Windows 및 R을 누르고 regedit를 입력하고 Enter 키를 누릅니다.

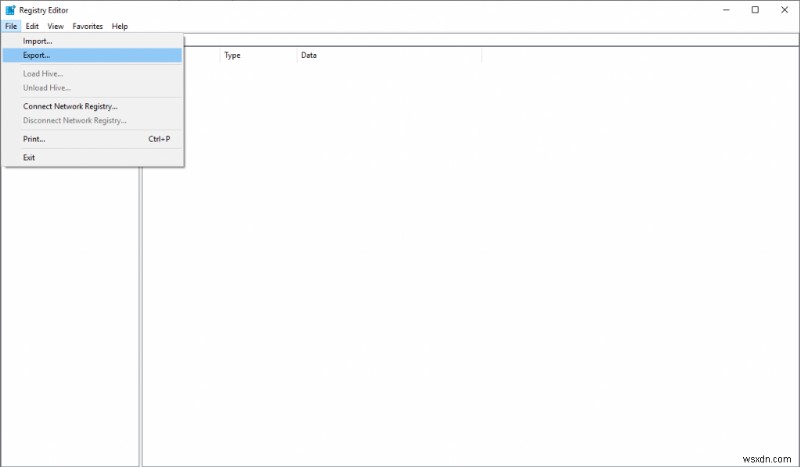

2단계: 레지스트리 편집기에서 파일-> 내보내기로 이동합니다.

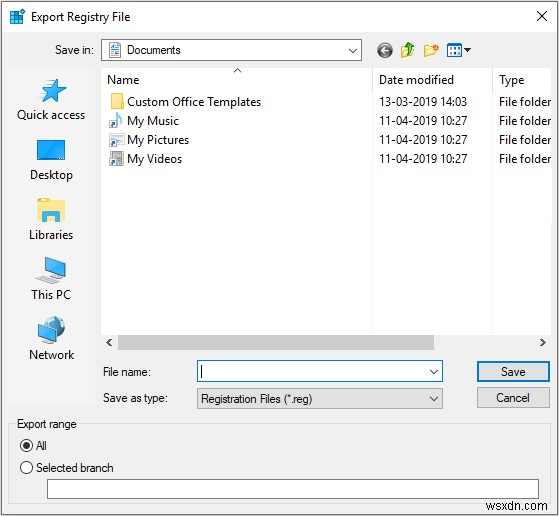

3단계: 원하는 위치에 레지스트리 파일 백업을 저장할 수 있는 창이 열립니다.

Windows에서 SMBv1을 활성화/비활성화하려면 다음 단계를 따르십시오.

1단계: Windows 및 R을 누르고 regedit를 입력하고 Enter 키를 누릅니다.

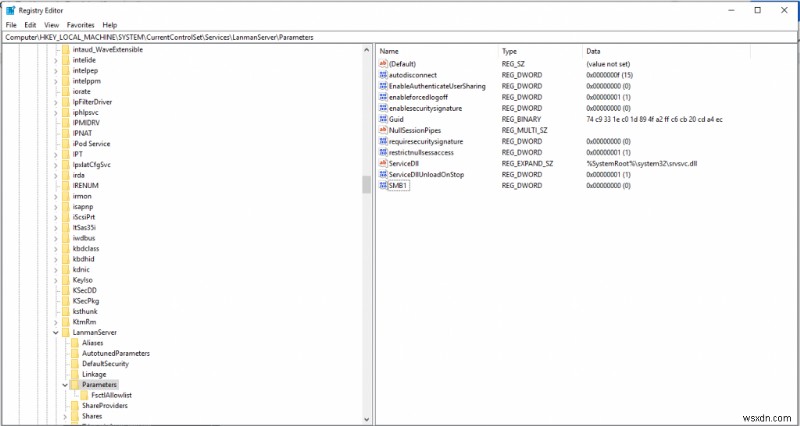

2단계: 레지스트리 편집기에서 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

경로로 이동합니다.

3단계: 창 오른쪽에서 다음 레지스트리 항목을 찾습니다. SMB1,

- f REG_DWORD의 값이 0이면 비활성화됩니다.

- REG_DWORD의 값이 1이면 Enabled입니다.

값을 확인하려면 SMB를 마우스 오른쪽 버튼으로 클릭하고 수정을 클릭합니다. 그 안에 가치 데이터가 있는지 확인하세요.

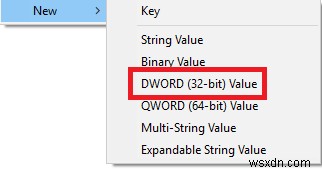

참고: SMB(DWORD)를 찾지 못한 경우 생성할 수 있습니다. 패널의 오른쪽을 마우스 오른쪽 버튼으로 클릭합니다. 새로 만들기를 클릭하고 DWORD를 선택합니다. 키 이름을 SMB1로 지정합니다.

참고 이렇게 변경한 후에는 컴퓨터를 다시 시작해야 합니다.

시스템이 악의적인 공격의 영향을 받았다고 생각하거나 향후 이를 방지하려는 경우 언제든지 Systweak의 Advanced System Protector와 같은 보호 도구를 설치할 수 있습니다. 고급 시스템 보호기 시스템에 존재하는 모든 감염을 퇴치하기 위한 안티맬웨어, 안티스파이웨어, 안티바이러스 기술이 포함된 강력한 원스톱 솔루션입니다.

또한 데이터가 안전한지 확인하기 위해 항상 시스템 백업을 생성하는 것이 좋습니다. 사용 가능한 많은 데이터 백업 도구가 있지만 올바른 도구를 사용하는 것이 중요합니다. 올바른 백업 SSL 암호화와 함께 제공되는 데이터 백업과 관련하여 가장 신뢰할 수 있는 도구 중 하나입니다. 가지고 있는 모든 장치에서 데이터에 액세스할 수 있습니다. 데이터를 업로드하기만 하면 백업 서비스가 안전한 클라우드 서버에 데이터를 안전하게 보관합니다.

따라서 이러한 방식으로 서버 메시지 블록(SMB 1)을 쉽게 비활성화/활성화할 수 있습니다. 보안 문제는 새로운 것이 아니지만 WannaCry 랜섬웨어로 인한 중단은 경종을 울리는 것으로 간주되어야 합니다. Windows 운영 체제의 SMB1 서비스 취약점을 사용하여 공격을 시작하기 때문입니다. Microsoft 자체에서도 보안상의 이유로 SMB1을 비활성화할 것을 권장하므로 비활성화 상태로 유지하면 이러한 랜섬웨어가 시스템을 희생시키는 것을 방지할 수 있습니다.

또한 데이터를 안전하게 보호하고 시스템을 보호하기 위해 항상 Right Backup과 Advanced System Protector를 각각 사용할 수 있습니다.

기사가 마음에 드셨나요? 아래 댓글 섹션에서 의견을 공유해 주세요.