빠른 테스트를 해보겠습니다. 웹 브라우저를 실행하고 https://?????.com 링크를 엽니다. 녹색 자물쇠 기호는 보호된 연결임을 나타냅니다. 그리고 포함된 위안으로 "보안"이라고 말합니다. 피싱 공격에 대한 최선의 방어는 무엇입니까? 일반적으로 페이지가 로드된 후 유효한 HTTPS 연결을 통해 제공되고 있는지 주소 표시줄을 확인합니다. 오른쪽? 이것이 우리가 평생 배운 것입니다!

또한 읽어보기:해커가 공격을 계획하는 7가지 방법

답은 해당 URL에 있습니다. "사과"라고 읽는 것처럼 보이지만 A, Er, Er, Palochka, Ie와 같은 키릴 문자의 무리입니다.

빵!

보안 선언은 충분히 진품이지만 ?????.com과 안전하게 연결되어 있다는 것만 확인합니다. 합법적인 사이트와 관련이 있는지 여부.

유니코드 문자는 일반적인 ASCII 문자와 구별하기 어렵기 때문에 보안의 허점이 됩니다. 어떻게 작동하는지 봅시다!

퓨니코드 피싱 공격

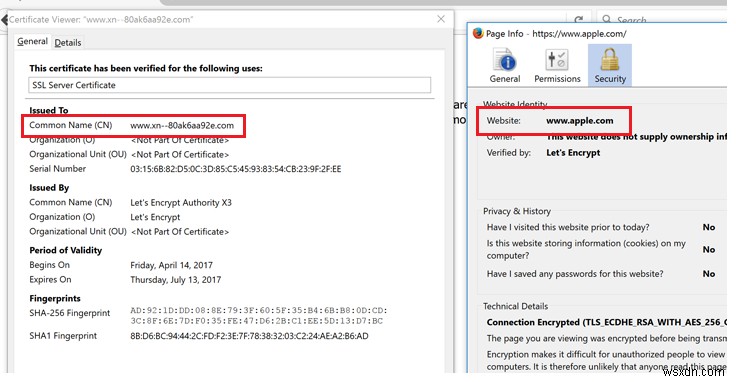

많은 웹 프로그램이 "Punycode" 인코딩을 사용하여 URL의 유니코드 문자와 대화하여 Homograph 피싱 공격으로부터 보호합니다. Punycode는 웹 프로그램에서 유니코드 문자를 IDN(International Domain Names) 시스템에서 유지 관리하는 제한된 문자 집합인 ASCII(A-Z, 0-9)로 변경하는 데 사용하는 예외적인 인코딩 방법입니다. 이 허점을 통해 연구원은 도메인을 등록할 수 있었습니다. xn--80ak6aa92e.com이라는 이름을 지정하고 Chrome, Firefox, Opera를 포함한 모든 무방비 웹 프로그램에서 'apple.com'으로 표시되는 보호 우회, 그러나 Internet Explorer, Microsoft Edge, Apple Safari, Brave 및 Vivaldi는 그렇지 않습니다. 취약합니다.

또한 읽어보기: 인터넷 개인정보 보호가 '압도받을' 수도 있습니다. 하지만…

몇몇 프로그램은 이러한 함정을 조심하고 교활함을 감지할 때 숨겨진 영역 이름을 표시합니다. 일반적인 접근 방식은 다른 문자가 포함된 공간 이름을 순서대로 무시하는 것입니다. 그렇더라도 전체가 비슷한 문자 집합으로 구성되어 있으면 작동하지 않습니다.

피싱 공격으로부터 자신을 보호하는 방법

Firefox 사용자는 아래 단계를 따를 수 있습니다.

- 주소 표시줄에 about:config를 입력하고 Enter 키를 누릅니다.

- 검색창에 Punycode를 입력합니다.

- 브라우저 설정에 다음과 같은 매개변수가 표시됩니다. network.IDN_show_punycode

- 마우스 오른쪽 버튼을 클릭한 다음 토글을 선택하여 값을 false에서 True로 변경합니다.

불행히도 Chrome 또는 Opera에는 Punycode URL 변환을 수동으로 비활성화하는 설정이 없으므로 Chrome 사용자는 Stable 58 릴리스 패치를 받기 위해 몇 주 더 기다려야 할 수 있습니다. .

또한 읽어보기:루트킷:숨어 있는 디지털 암살자

그 동안 동형이의어 공격으로부터 자신을 보호하는 가장 이상적인 방법 중 하나는 결과적으로 실제 로그인 자격 증명을 채우는 프로그램 확장과 함께 제공되는 적절한 암호 관리자를 활용하는 것입니다. 연결된 도메인입니다.