"약간 변경된 맬웨어가 포함된 단일 스피어 피싱 이메일은 공격자가 사이버 위생에 무관심한 직원을 속여 첨부 파일을 열거나 악성 링크를 클릭하도록 속여 전체 네트워크를 손상시키는 경우 수백만 달러 규모의 기업 보안 솔루션을 우회할 수 있습니다."

James Scott, Institute for Critical Infrastructure Technology 수석 연구원

지난주 Defray라는 랜섬웨어는 감염 시 5,000달러를 요구하는 선별된 엘리트 조직 그룹을 표적으로 삼았습니다. 고급 암호화 알고리즘을 사용하는 C++로 작성된 파일 인코더 트로이 목마입니다.

Defray라는 이름은 첫 번째 추적 공격인 'defrayable-listings'의 C&C 서버 호스트를 기반으로 합니다.

다른 이름인 Glushkov Ransomware로도 알려져 있습니다. 이 이름은 위협을 전파하고 해커에게 연락하는 데 사용되는 'admin@wsxdn.com', 'glushkov®tutanota.de' 및 'admin@wsxdn.com' 전자 메일 계정에 대한 참조로 사용될 수 있습니다.

2개의 작고 선별적인 공격을 유포하고 있었고 큰 암호화폐 위협으로 인식되고 있습니다. 이 위협은 Petya 및 WannaCry 변종에 비유되고 있습니다.

보고서에 따르면 이 위협은 주로 병원과 교육 기관 네트워크를 대상으로 하며 데이터를 암호화하고 있습니다.

첫 번째 공격은 의료 및 교육 기관을 대상으로 했으며, 다른 공격은 제조 및 기술 기관을 대상으로 했습니다.

어떻게 퍼지나요?

이미지 소스: gb해커

악성코드 확산에 사용된 설치 프로그램은 실행 가능한 비디오 클립(O LE 패키저 셸 개체)이 포함된 Word 문서를 사용하고 있습니다.

이미지인 임베디드 동영상을 수신자가 재생하려고 하면 Defray Ransomware가 설치되어 활성화된다. 설치 후 데이터 암호화를 시작한 다음 랜섬 노트를 표시하여 다시 액세스하려면 몸값을 지불해야 한다고 선언합니다.

피싱 이메일과 표적 스피어 피싱 이메일은 사무실 직원을 유인한 다음 감염된 문서를 읽도록 강요하는 데 사용됩니다. 이메일은 개인 또는 그룹을 대상으로 하며 대상을 유인하기 위해 특별히 고안된 메시지로 구성됩니다.

8월 15일 처음으로 제조 및 기술 전문가를 대상으로 캠페인이 진행되었습니다. 8월 22일 계속해서 또 다른 캠페인이 시작되었고 가짜 메일이 의료 및 교육 기관에 전송되었습니다. 이 이메일에는 병원의 정보 관리 및 기술 책임자로 추정되는 환자 보고서가 포함되어 있습니다.

이미지 소스: 증명점

이러한 가짜 이메일은 맬웨어에 대한 공개 초대를 제공하고 컴퓨터에 설치됩니다. 흡혈귀를 당신의 집으로 환영하고 그에게 당신의 피를 먹게 하는 것과 같습니다.

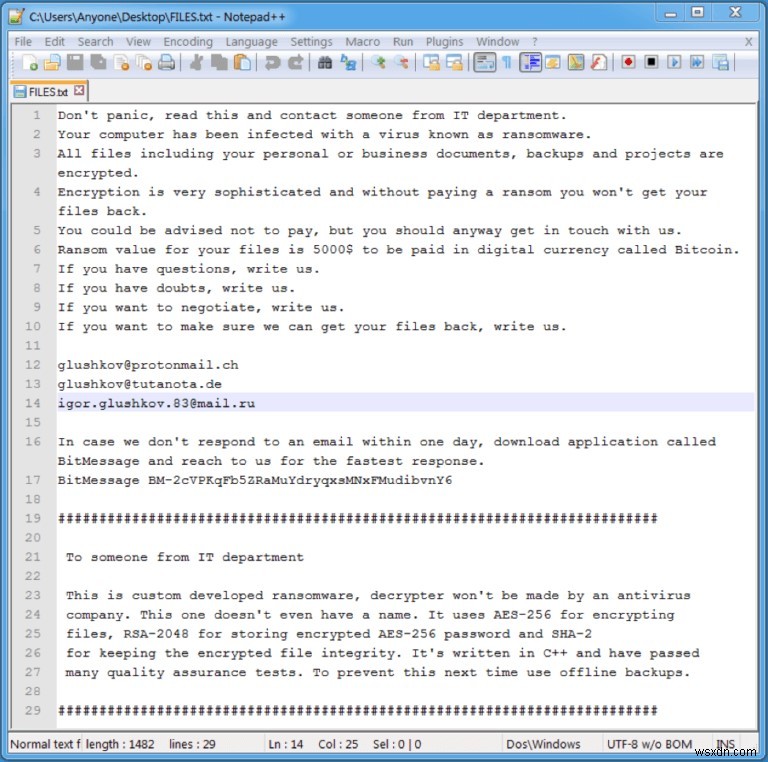

랜섬 노트가 데스크탑에 표시되면 피해자는 비트코인 형태로 5,000달러를 지불해야 합니다.

랜섬 노트는 'Files.TXT' 및 'HELP.TXXR'이라는 두 개의 파일에서 찾을 수 있으며 다음과 같이 결론을 내립니다.

“이것은 맞춤형으로 개발된 랜섬웨어이며 해독기는 바이러스 백신 회사에서 만들지 않습니다. 이것도 이름이 없습니다. 파일 암호화를 위해 AES-256, 암호화된 AES-256 암호를 저장하기 위해 RSA-2048, 암호화된 파일 무결성을 유지하기 위해 SHA-2를 사용합니다. C++로 작성되었으며 많은 품질 보증 테스트를 통과했습니다. 다음에 이를 방지하려면 오프라인 백업을 사용하십시오.”

출처: 트립와이어

Defray Ransomware는 다음 확장자를 가진 파일을 암호화합니다:

.001, .3ds, .7zip, .MDF, .NRG, .PBF, .SQLITE, .SQLITE2, .SQLITE3, .SQLITEDB, .SVG, .UIF, .WMF, .abr, .accdb, .afi , .arw, .asm, .bkf, .c4d, .cab, .cbm, .cbu, .class, .cls, .cpp, .cr2, .crw, .csh, .csv, .dat, .dbx, . dcr, .dgn, .djvu, .dng, .doc, .docm, .docx, .dwfx, .dwg, .dxf, .exe, .fla, .fpx, .gdb, .gho, .ghs, .hdd, .html, .iso, .iv2i, .java, .key, .lcf, .lnk, .matlab, .max, .mdb, .mdi, .mrbak, .mrimg, .mrw, .nef, .odg, .ofx , .orf, .ova, .ovf, .pbd, .pcd, .pdf, .php, .pps, .ppsx, .ppt, .pptx, .pqi, .prn, .psb, .psd, .pst, . ptx, .pvm, .pzl, .qfx, .qif, .r00, .raf, .rar, .raw, .reg, .rw2, .s3db, .skp, .spf, .spi, .sql, .sqlite- 저널, .stl, .sup, .swift, .tib, .txf, .u3d, .v2i, .vcd, .vcf, .vdi, .vhd, .vmdk, .vmem, .vmwarevm, .vmx, .vsdx, .wallet, .win, .xls, .xlsm, .xlsx, .zip.

출처: 수수께끼 소프트웨어

이러한 모든 랜섬웨어 공격은 보호 및 인식을 유지하기 위한 경보입니다. 우리는 익명의 출처에서 받은 이메일과 확실하지 않은 이메일을 열지 말아야 합니다. 이메일로 받은 첨부 파일을 모두 열어서는 안 됩니다. 또한 보안 관점에서 업데이트된 바이러스 백신을 컴퓨터에 설치해야 합니다.