컴퓨터를 사용하면 일반적으로 위협이 대부분 소프트웨어 수준에서 발생할 것으로 예상합니다. 하드웨어 자체가 바이러스 및 기타 악성 맬웨어의 통로가 될 수 있다는 생각은 생각조차 하지 않습니다.

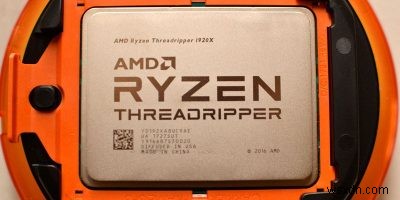

진실은 해커가 시스템에 침투할 수 있는 모든 기회를 잡을 것이며 CPU가 그 역할을 할 수 있다는 것입니다. 2018년 초 Intel의 CPU에는 Meltdown 및 Spectre라는 일련의 취약점이 있는 것으로 나타났습니다. 불과 몇 개월 후인 같은 해 3월 14일 CTS-Labs라는 회사에서 AMD의 최신 프로세서 라인에서 또 다른 취약점 세트를 발견했습니다. 그러나 이번에는 신고 처리 방식이 좀 더 이례적이었습니다.

취약점

CTS-Labs에서 발견한 13개의 취약점 목록은 이 보고서에 요약되어 있습니다.

네 가지 범주로 분류됩니다.

- 라이젠폴

- 낙진

- 마스터키

- 키메라

이러한 각 범주는 익스플로잇이 암호 및 기타 자격 증명과 같은 민감한 데이터를 저장하는 CPU 프로세서의 보안 영역에 액세스하는 데 사용하는 방법을 나타냅니다. Chimera는 해커가 프로세서에 직접 악성 코드를 주입하여 전체 시스템을 공격에 완전히 취약하게 만들기 때문에 가장 강력한 것으로 보입니다.

Microsoft의 새로운 Credential Guard 기술조차도 이러한 유형의 공격으로부터 보호할 수 없습니다. 즉, AMD가 직접 해결하지 않는 한 대부분의 소프트웨어 수정은 가치가 없습니다. Chimera의 경우 CTS-Labs는 "고칠 수 없으며 [필요] 해결 방법이 필요합니다. "

“해결책을 만드는 것이 어렵고 원치 않는 부작용을 일으킬 수 있습니다. "라고 덧붙였습니다.

CTS-Labs의 해결 방법이 무엇을 의미하는지 절대적으로 명확하지 않지만 프로세서의 일부를 무시하는 새로운 커널 수준 드라이버를 작성하거나 이러한 취약점을 수정하는 새 CPU를 만드는 것을 의미하는 것으로 추측됩니다.

백서에 따르면 다른 취약성 범주는 서로 결합하여 보안 프로세서에 영구 멀웨어를 주입하는 해커에 의해 산업 스파이 활동에 사용될 수 있습니다.

이 릴리스에 대한 몇 가지 이상한 점

CTS-Labs는 이 보고서를 작성하기 전까지 거의 이름이 없는 보안 회사였으므로 모든 것을 한 알의 소금으로 받아들이는 것이 중요합니다. 이 특정 회사에 대해 제 눈을 크게 뜨게 하는 세 가지 다른 요소가 있습니다.

- 그들은 AMD에 보고서를 보내지 않고 대신 언론에 공개하기로 결정했습니다. 백서의 원본은 찾기가 매우 어렵고 언론에 의해 완전히 공개되지 않습니다. (참고로 여기에 백서가 있습니다.) AMD는 또한 이 특정 동작을 지적하는 성명을 발표했습니다. "이 회사는 이전에 AMD에 알려지지 않았으며 보안 회사가 조사 결과를 조사하고 해결할 합리적인 시간을 제공하지 않고 언론에 연구 결과를 게시하는 것은 이례적인 일입니다. "라는 성명을 읽었습니다.

- 이 웹사이트는 2012년부터 2018년 1월 17일 더 공식적으로 보이는 사이트가 될 때까지 선점 도메인이었던 것으로 보입니다. "회사 소개" 페이지는 백서를 발표하기 전날까지 존재하지 않았습니다. "amdflaws.com."

- 회사 소개가 한때 "Flexagrid Systems, Inc."로 알려졌던 회사인 Catenoid Security의 회사 소개와 유사하다는 이미지가 인터넷에 나타났습니다. CrowdCores 애드웨어 뒤에 있습니다. 하지만 아무것도 아닐 수도 있습니다.

CTS-Labs에서 제공한 정보가 잘못되었다는 것은 아니지만 투명성을 위해 몇 가지 지적해야 할 사항입니다.

걱정해야 하나요?

아직 Ryzen 칩을 구입할 계획이 있는 분들을 위해 이 보고서가 당신을 막지 못하게 하십시오. 예, 프로세서는 공격에 취약할 수 있지만 해커는 이러한 취약성을 노출하기 위해 여전히 사용자에게 의존합니다. CPU를 악용하려는 소프트웨어는 여전히 관리자의 지원이 필요합니다. 이제 두 프로세서 제품군이 얼마나 취약한지 알았으므로 루트 액세스 권한을 부여하는 응용 프로그램에 대해 신중하게 판단하는 것이 가장 좋습니다.

아니요, 어느 날 아침 모든 시스템(귀하의 시스템 포함)이 CPU 괴물의 공격을 받았다는 뉴스에 잠에서 깨어나지 못할 것입니다. 이와 같은 프로그램을 실행하려면 여전히 귀하의 승인이 필요합니다. CPU 보안 조치는 비효율적이지만 안전 장치를 위한 것일 뿐입니다.

응용 프로그램 루트 액세스 권한을 컴퓨터에 부여하면 CPU가 항의로 무엇을 하든 좋지 않은 시간을 보낼 것입니다. 프로세서의 조작에 전혀 개입하지 않고도 루트 액세스로 시스템을 파괴하는 수많은 다른 방법이 있습니다.

이렇게 하면 새 CPU를 구입하는 것이 더 조심스럽습니까? 댓글로 모든 것을 알려주세요!